بسم الله الرحمن الرحيم في مقالات سابقة تم الحديث عن التحقيق الجنائي مثل مقال : ماذا تفعل في مسرح الجريمة الإلكترونية للبدء في عملية التحقيق الجنائي الرقمي وجمع الأدلة والعملية تمر بخطوات منهجية ولها اجرائات قانونية دقيقة للحفاظ على الدليل الذي بين يدي المحقق الجنائي الرقمي ليتم قبولة في المحكمة والاتخاذ به , واولى الخطوات التي يقوم بها المحقق هي جمع الادلة ليقوم بتحليلها في المختبر والبحث والتقصي عن اي شئ مفيد في القضية ومن اولى خطوات جمع الادلة هو اخذ صورة كاملة من الجهاز .

لماذا يتم اخذ صورة كاملة من الجهاز او الدليل ؟

مجال التحقيق الجنائي الرقمي يعتبر مجال تقني وفي نفس الوقت له جوانب قانونية وخطوات دقيقة لكي يبقى الدليل صحيح ويتم قبوله اثناء تقديمة للمحكمة لذلك الحفاظ على الدليل وعدم افسادة من اهم الامور التي يراعيها المحقق الجنائي الرقمي , اي تعديل على نظام التشغيل قد يفسد الدليل ويكون سبب في رفضة في المحكمة , المحقق الجنائي الرقمي ملزم ببعض الخطوات والمهام التي يمشي عليها اثناء استخراج المعلومات من الجهاز , فيتم اخذ نسخه احتياطية من نظام التشغيل او الجهاز بالكامل لكي يتم تحليلها في المعمل ويبقى الجهاز الحقيقي محفوظ بدون اي تعديل او ضرر على البيانات فكل التجارب والبحث تكون على الصورة وليس على الجهاز الحقيقي وهذة الامور تخص الجانب القانوني اكثر من الجانب التقني .اخذ صورة كاملة للدليل ؟

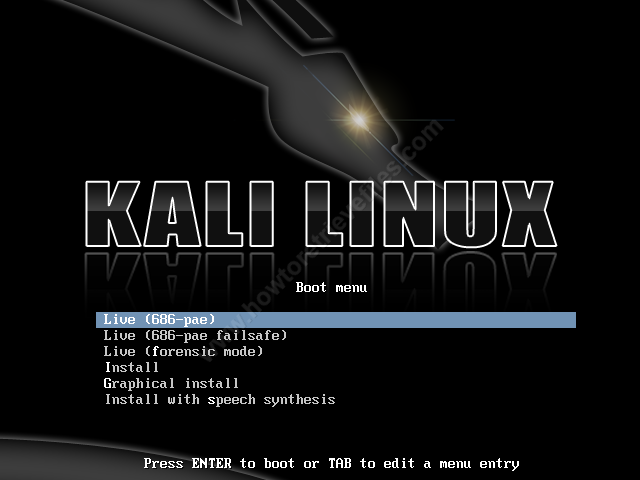

في هذا المقال سوف يكون الدليل الخاص بنا عبارة عن جهاز كمبيوتر او لابتوب وسوف نتحدث في مقالات اخرى بخصوص اجهزة الهاتف وغيرها من الاجهزة التي قد تكون مفيدة في عملية التحقيق الجنائي الرقمي ولكن مثالنا اليوم هو عباره عن جهاز كمبيوتر وسوف نقوم باخذ صورة كاملة من الاقراص او احيانا يتم التركيز على القرص الذي يحتوي على نظام التشغيل . الصورة التي سوف نقوم باخذها من النظام من الضروري ان تكون bit-by-bit اي صورة كاملة لكل شئ تماماً كذلك صورة صحيحه تم التحقق منها وسوف نعرف كيف يتم التحقق من سلامة النسخة . سوف نستخدم توزيعة كالي لتنفيذ العملية ويجب الدخول الى النظام بشكل live من خلال التوزيعة عن طريق وضع التحقيق الجنائي الرقمي الموجود في قائمة الإقلاع كما تلاحظون في الصورة لدينا عدة خيارات وما يهمنا هو خيار Live Forensic mode

وهو خيار يستخدم للاقلاع الى الدليل او جهاز الضحية المراد التحقيق عليه

ولكن نحن نواجه مشكلة في القانون , من شروط اجراء عملية تحقيق جنائي رقمي

صحيحة يتم القبول بها في المحكمة وهي عدم لمس نظام التشغيل واذا تم التعديل

على اي ملف مهما كان هذا التعديل صغير سوف يتلف الدليل فأذا قام المحقق

بتشغيل الجهاز بشكل عادي سوف يتم تسجيل عملية البوت في ملفات Log ويتلف

الدليل كذلك اذا قام المحقق باستخدام اسطوانة boot وقام بالأقلاع منها ايضا

سوف تسجل ملفات بالعملية وسوف يقوم النظام بعمل auto-mount للقراص والعديد

من المشاكل التي تجعل من الدليل غير مقبول امام المحكمة . لذلك ظهرت

توزيعات خاصة بالتحقيق الجنائي الرقمي تحتوي على وضع Forensic mode

يتم استخدامة للدخول الى نظام التشغيل دون يتغير اي ملف بداخل نظام

التشغيل وبدون اي اثار ولن يقوم الوضع بعمل mount لأي قرص . بعد الدخول الى

التوزيعة يوجد لدينا العديد من الأدوات الخاصة بعملية التحقيق الجنائي

الرقمي والتي تم إرفاقها بشكل افتراضي في توزيعة كالي .

كما تلاحظون في الصورة لدينا عدة خيارات وما يهمنا هو خيار Live Forensic mode

وهو خيار يستخدم للاقلاع الى الدليل او جهاز الضحية المراد التحقيق عليه

ولكن نحن نواجه مشكلة في القانون , من شروط اجراء عملية تحقيق جنائي رقمي

صحيحة يتم القبول بها في المحكمة وهي عدم لمس نظام التشغيل واذا تم التعديل

على اي ملف مهما كان هذا التعديل صغير سوف يتلف الدليل فأذا قام المحقق

بتشغيل الجهاز بشكل عادي سوف يتم تسجيل عملية البوت في ملفات Log ويتلف

الدليل كذلك اذا قام المحقق باستخدام اسطوانة boot وقام بالأقلاع منها ايضا

سوف تسجل ملفات بالعملية وسوف يقوم النظام بعمل auto-mount للقراص والعديد

من المشاكل التي تجعل من الدليل غير مقبول امام المحكمة . لذلك ظهرت

توزيعات خاصة بالتحقيق الجنائي الرقمي تحتوي على وضع Forensic mode

يتم استخدامة للدخول الى نظام التشغيل دون يتغير اي ملف بداخل نظام

التشغيل وبدون اي اثار ولن يقوم الوضع بعمل mount لأي قرص . بعد الدخول الى

التوزيعة يوجد لدينا العديد من الأدوات الخاصة بعملية التحقيق الجنائي

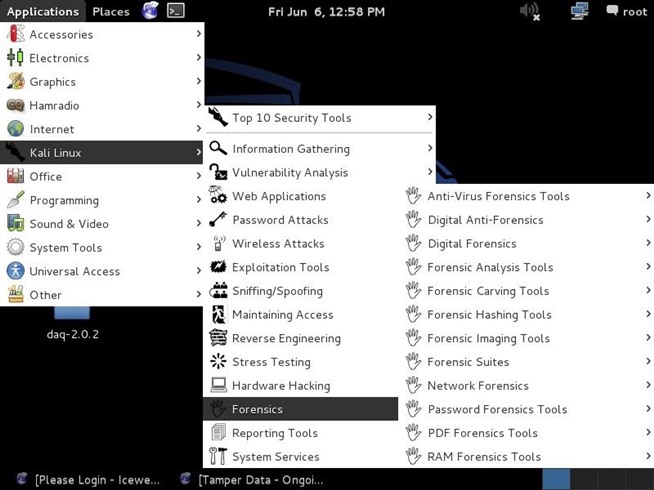

الرقمي والتي تم إرفاقها بشكل افتراضي في توزيعة كالي .  كما تلاحظ في الصورة فهناك قسم مخصص في التوزيعة لأدوات التحقيق الجنائي

الرقمي وتم ترتيب الادوات ضمن مجموعات وكل مجموعة لها مهمام خاصة بها مثل

اخذ صورة من النظام او تحليل البيانات او كسر الباسورد .. الخ ما يهمنا في

مقالنا اليوم هو اخذ نسخة من القرص امر dd وهو امر

يستخدم لاخذ صورة من نظام التشغيل او اي قرص يتم اختيارة وهذا الامر موجود

بشكل افتراضي في جميع توزيعات لينكس سواء كانت متخصصة في التحقيق الجنائي

الرقمي او مجرد توزيعات سطح مكتب والامر مساعد ومفيد جدا ولكن في حالتنا من

المهم جدا Hashing وهي التحقق من سلامة كل ملف يتم اخذة من القرص للتاكد

اولا من سلامة الملفات ثانيا التاكد من عدم التعديل على اي ملفات في الدليل

المستخدم نحن نريد اداة تقوم بعملية التوثيق والتحقق من خلال هاش md5 او

SHA256 للتاكد من ان كل شئ على مايرام .

كما تلاحظ في الصورة فهناك قسم مخصص في التوزيعة لأدوات التحقيق الجنائي

الرقمي وتم ترتيب الادوات ضمن مجموعات وكل مجموعة لها مهمام خاصة بها مثل

اخذ صورة من النظام او تحليل البيانات او كسر الباسورد .. الخ ما يهمنا في

مقالنا اليوم هو اخذ نسخة من القرص امر dd وهو امر

يستخدم لاخذ صورة من نظام التشغيل او اي قرص يتم اختيارة وهذا الامر موجود

بشكل افتراضي في جميع توزيعات لينكس سواء كانت متخصصة في التحقيق الجنائي

الرقمي او مجرد توزيعات سطح مكتب والامر مساعد ومفيد جدا ولكن في حالتنا من

المهم جدا Hashing وهي التحقق من سلامة كل ملف يتم اخذة من القرص للتاكد

اولا من سلامة الملفات ثانيا التاكد من عدم التعديل على اي ملفات في الدليل

المستخدم نحن نريد اداة تقوم بعملية التوثيق والتحقق من خلال هاش md5 او

SHA256 للتاكد من ان كل شئ على مايرام .استخدام اداة dcfldd لأخذ صورة من القرص :

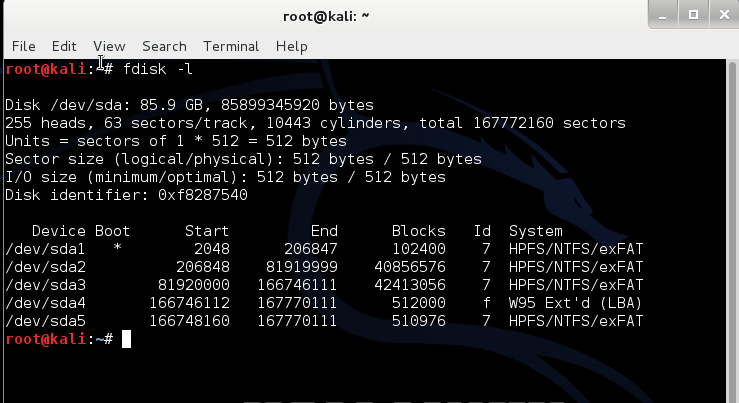

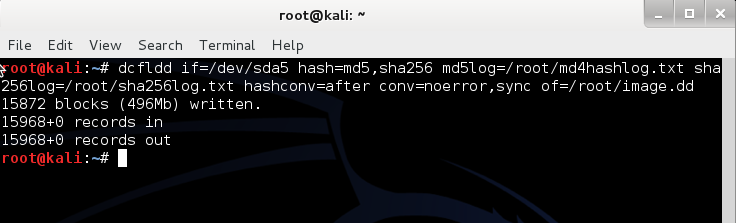

اداة dcfldd هي نسخة مطورة من اداة dd الموجودة بشكل افتراضي في اي نظام تشغيل لينكس وتستخدم في مجال التحقيق الجنائي الرقمي وتتميز الاداة عن النسخة الاصل ان الاداه تقوم بعمل هاش لكل ملف تقوم نسخة كذلك يمكننا عمل صورة لاكثر من قرص في نفس الوقت و العديد من المميزات التي تستطيع التعرف عليها من موقع الاداة على sourceforge . بعد الاقلاع بواسطة كالي في وضع التحقيق الجنائي نقوم بتنفيذ الامر fdisk -l لنقوم بأستعراض الاقراص الموجودة في النظام . ( في حالتنا لدينا نظام تشغيل وندوز 7 ) ظهرت لنا معلومات الاقراص الموجودة في الجهاز , هناك خمسة اقراص واحد منهم

لا يعتبر قرص فعلي لتخزين البيانات وانما يتعلق بعملية Boot للنظام

مايهمنا هو قرص نظام التشغيل وهو القرص الخامس sda5 امر اخر مفيد لأظهار

معلومات الاقراص parted -l

ظهرت لنا معلومات الاقراص الموجودة في الجهاز , هناك خمسة اقراص واحد منهم

لا يعتبر قرص فعلي لتخزين البيانات وانما يتعلق بعملية Boot للنظام

مايهمنا هو قرص نظام التشغيل وهو القرص الخامس sda5 امر اخر مفيد لأظهار

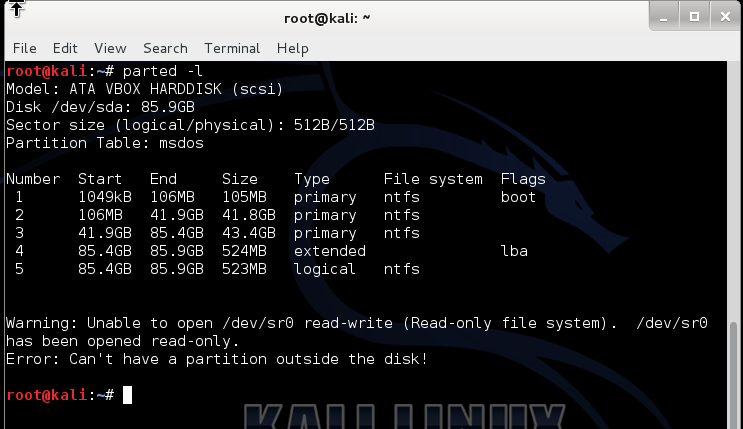

معلومات الاقراص parted -l  كما تلاحظون ظهرت لنا الأقراص الموجودة على الجهاز وسوف نقوم بعمل صورة

للقرص sda5 ويمكنك اختيار اي قرص تريد لعمل صورة منه واحيانا المحقق

الجنائي يقوم بعمل صورة كاملة من الهارد ديسك بالكامل .

كما تلاحظون ظهرت لنا الأقراص الموجودة على الجهاز وسوف نقوم بعمل صورة

للقرص sda5 ويمكنك اختيار اي قرص تريد لعمل صورة منه واحيانا المحقق

الجنائي يقوم بعمل صورة كاملة من الهارد ديسك بالكامل .  في الامر السابق قمنا بعمل صورة كاملة للقرص sda5 وعليك بالتركيز ان الصورة سوف يكون حجمها بنفس حجم القرص وليس بحجم الملفات . شرح الامر السابق :

في الامر السابق قمنا بعمل صورة كاملة للقرص sda5 وعليك بالتركيز ان الصورة سوف يكون حجمها بنفس حجم القرص وليس بحجم الملفات . شرح الامر السابق :الخيار if وهو لاختيار القرص المطلوب , الخيار hash اخبار الاداة ان تقوم بعمل هاش للصورة للتاكد من سلامة البيانات , md5log خيار تحديد مسار ملف نتائج هاش md5 , خيار sha256log خيار تحديد ملف نتائج الهاش sha256 , خيار hashconv وهو اخبار الاداة بأن تقوم بعمل الهاش بعد انتهاء عملية التصوير , خيار conv وهو اخبار الاداة بعدم التوقف في حالة واجهة مشكلة وكتابة مكان المشكلة اصفار في الصورة الخيار الاخير of وهو لتحديد مسار الصورة الناتجة .

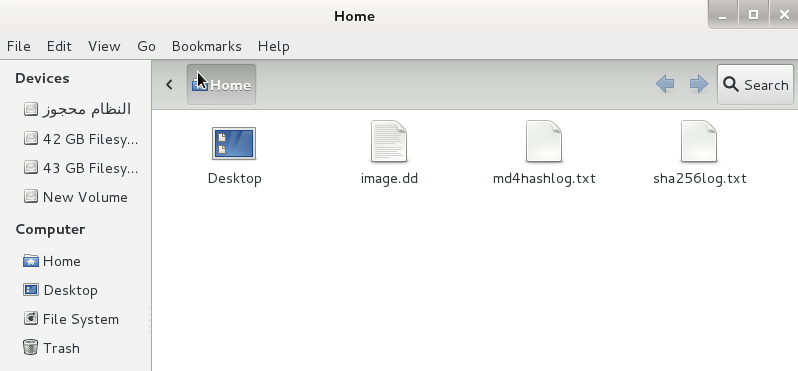

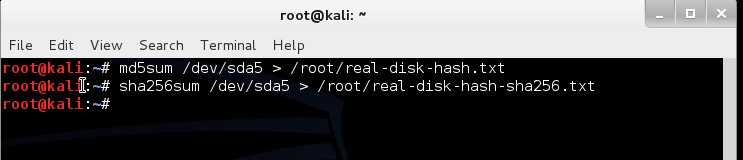

انتهت العملية واصبحنا نملك الان نسخة كاملة من القرص , نريد الان التحقق

من سلامة النسخة , نقوم باستخدام اداة md5sum وكذلك اداة sha256sum لتوليد

هاشات للقرص ومن ثم نقوم بمقارنة الهاش الناتج من اداة dcfldd والهاشات

الاخرى اذا كانت مطابقة فكل شئ على مايرام والنسخ سليم تماماً

انتهت العملية واصبحنا نملك الان نسخة كاملة من القرص , نريد الان التحقق

من سلامة النسخة , نقوم باستخدام اداة md5sum وكذلك اداة sha256sum لتوليد

هاشات للقرص ومن ثم نقوم بمقارنة الهاش الناتج من اداة dcfldd والهاشات

الاخرى اذا كانت مطابقة فكل شئ على مايرام والنسخ سليم تماماً  بعد عملية التاكد نلاحظ :

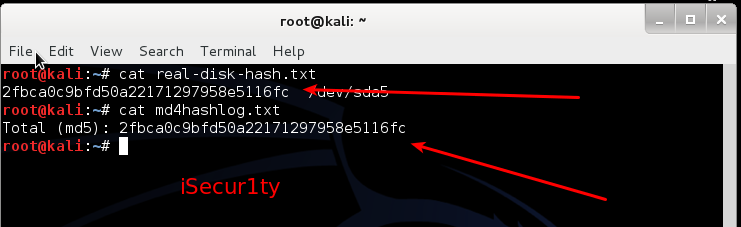

بعد عملية التاكد نلاحظ :  الهاشات متطابقة والنسخة سليمة . الى هنا انتهى المقال اتمنى لكم النجاح , نراكم في مقالات اخرى ان شاء الله .

الهاشات متطابقة والنسخة سليمة . الى هنا انتهى المقال اتمنى لكم النجاح , نراكم في مقالات اخرى ان شاء الله .

أزال المؤلف هذا التعليق.

ردحذف